概要

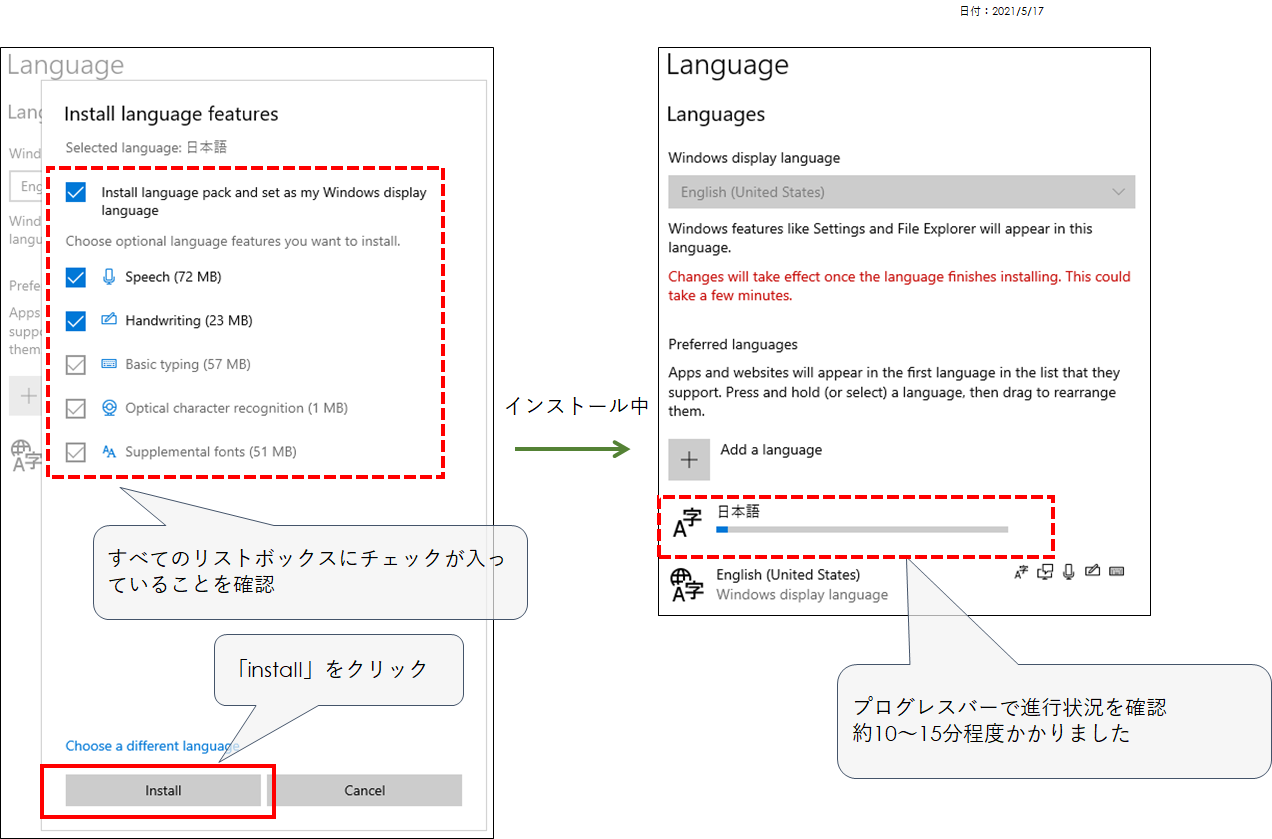

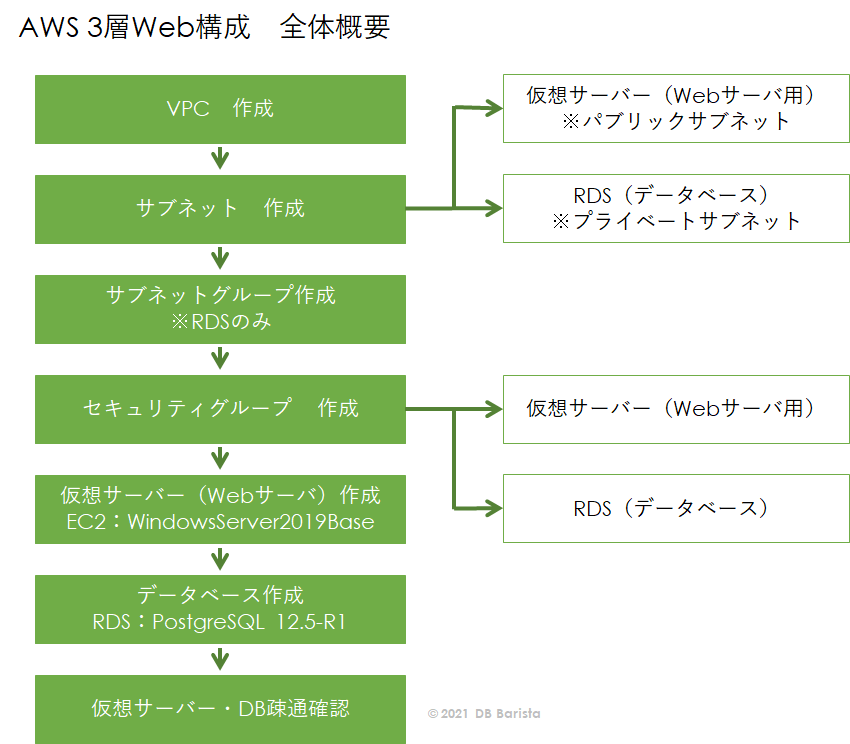

オンプレミスでは3層Webシステムと呼ばれる構成をAWSで作ります。全体の流れは下記の全体概要となります。

今回は、初めてのプロビジョニングだったためネットワーク(VPC、サブネット等)の全体構成のイメージを作るのに手間取りましたが、その後のプロビジョニング作業は比較的順調に進みました。

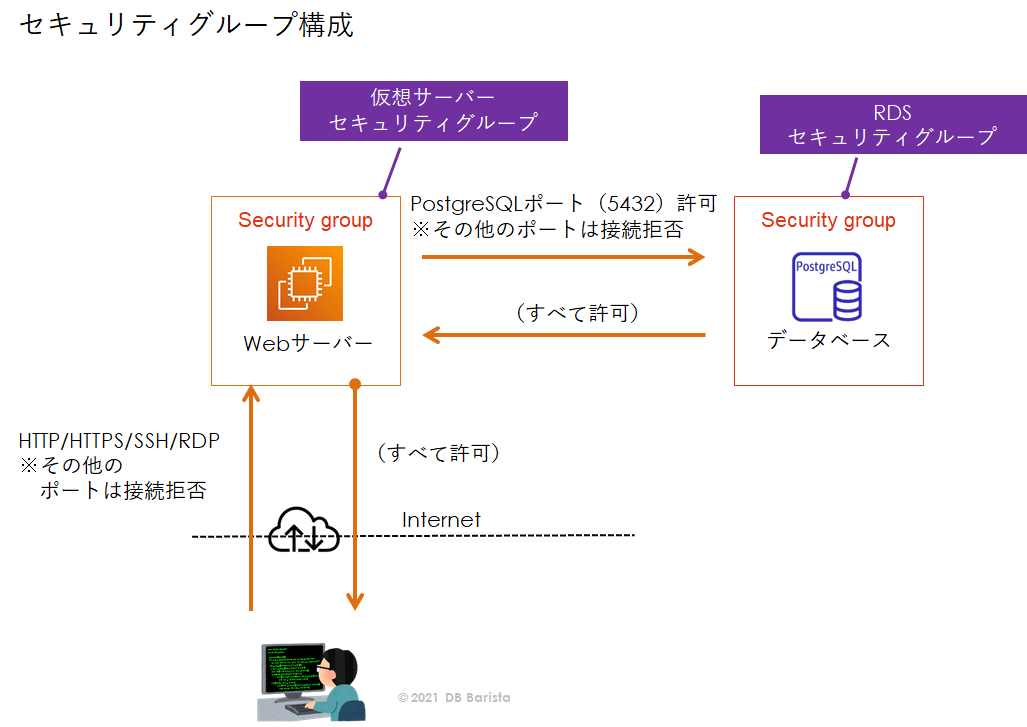

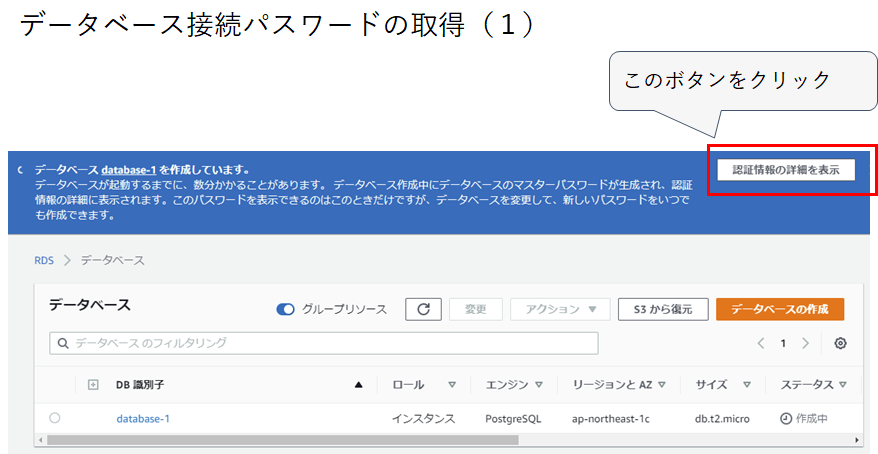

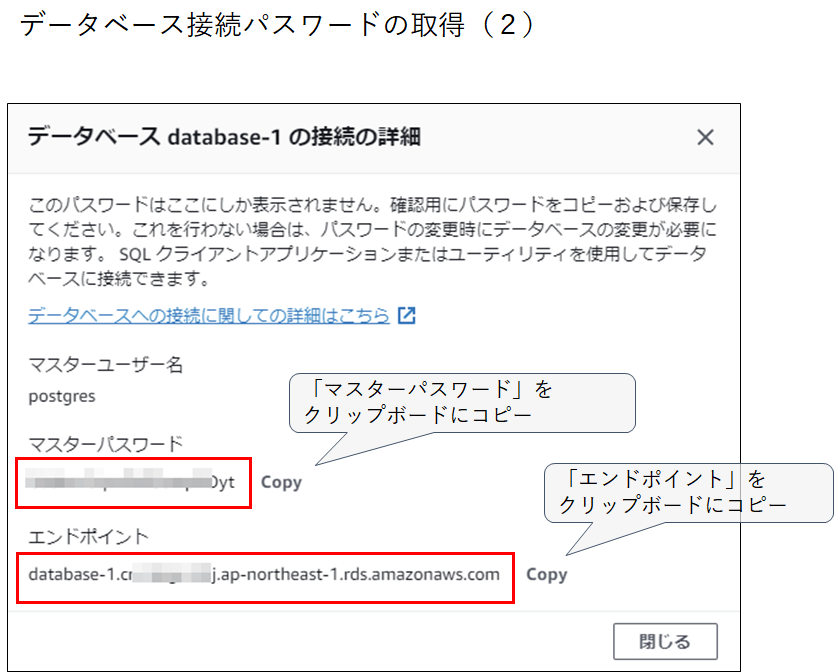

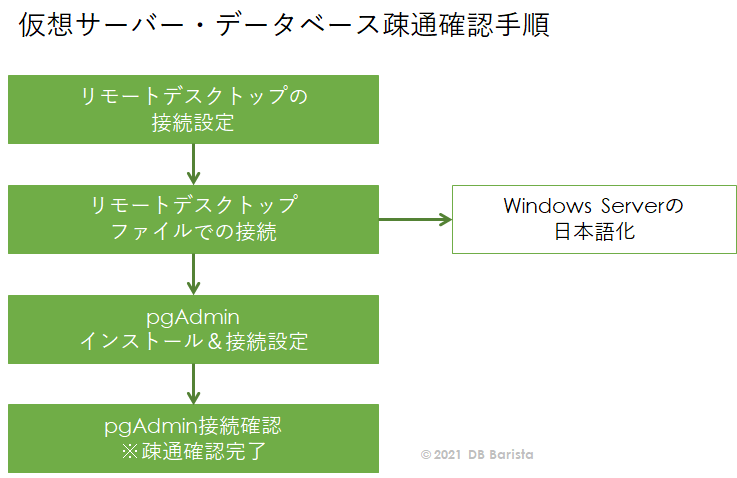

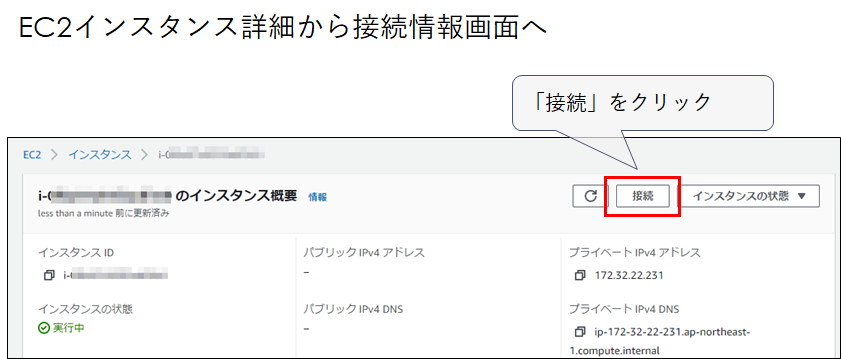

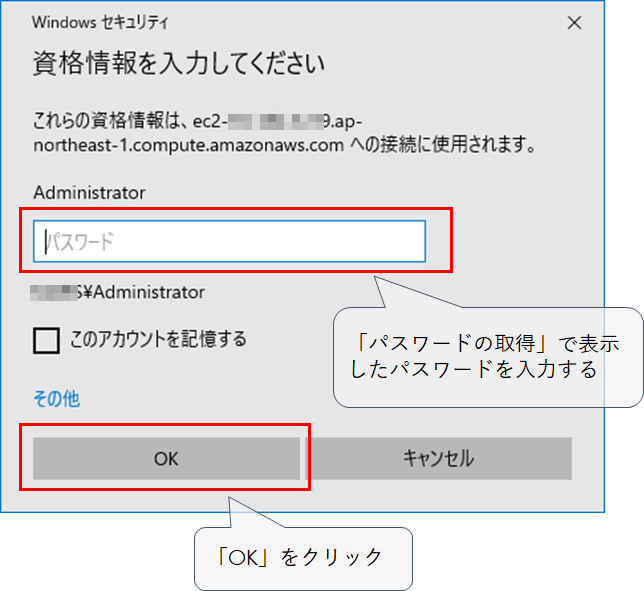

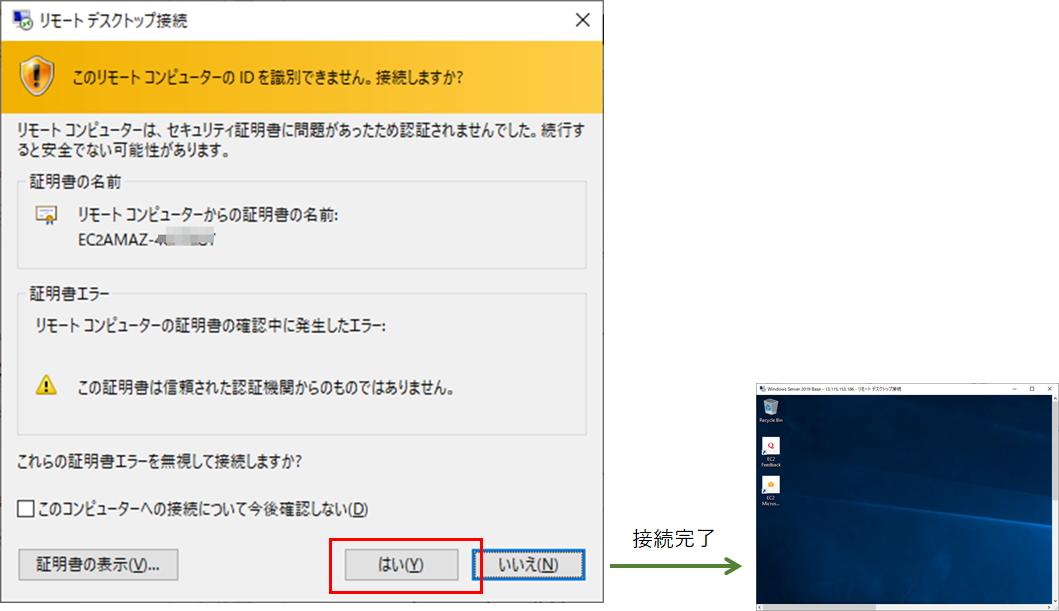

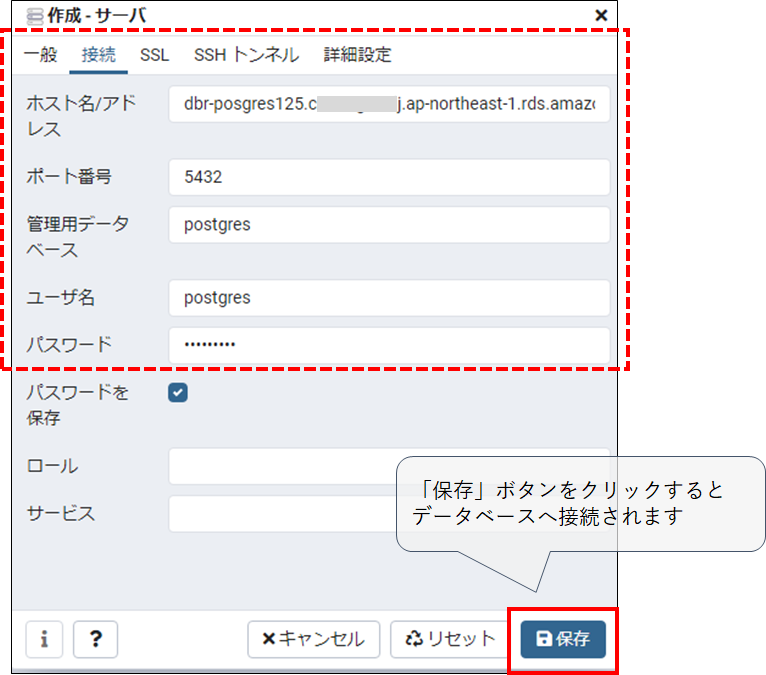

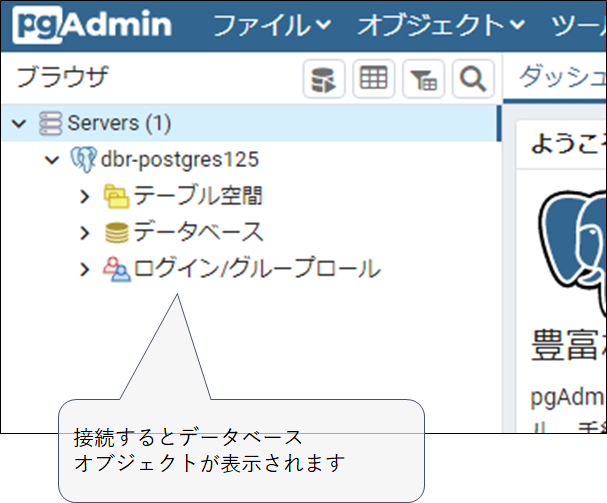

仮想サーバー(Webサーバー)からデータベースへの接続確認はpgAdminを利用して行います。

WebサーバーにはHTTPサーバーやアプリのインストールは行っていませんが、アプリ等からのデータベースへの接続設定はpgAdmin接続設定を参考にしてください。

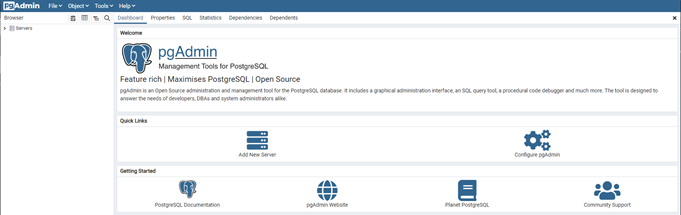

pgAdmin公式サイトpgAdminは、世界で最も先進的なオープンソースデータベースであるPostgreSQL向けの最も人気があり機能豊富なオープンソース管理および開発プラットフォームです。

pgAdmin is the most popular and feature rich Open Source administration and development platform for PostgreSQL, the most advanced Open Source database in the world.

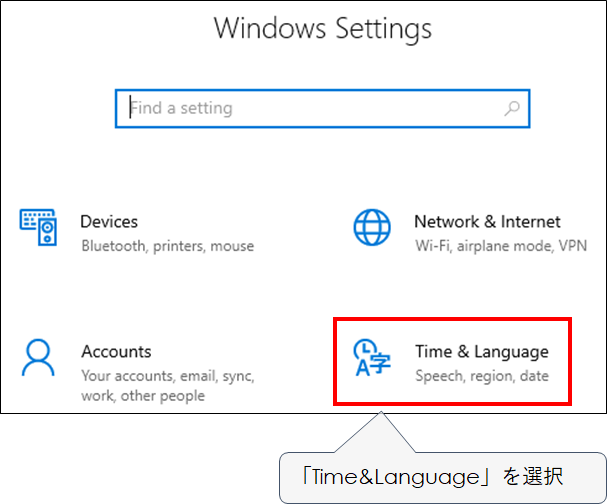

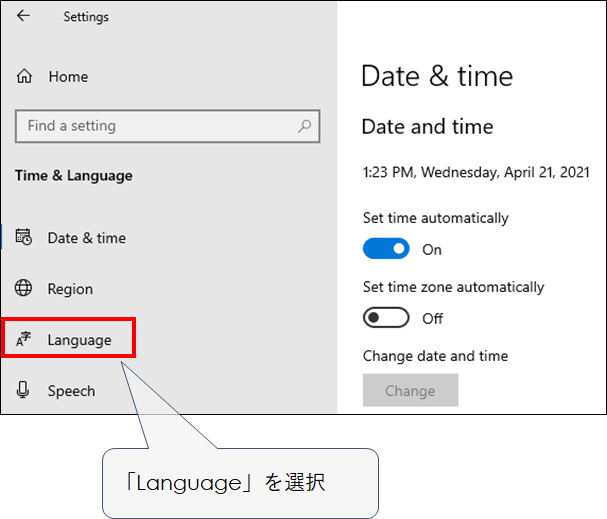

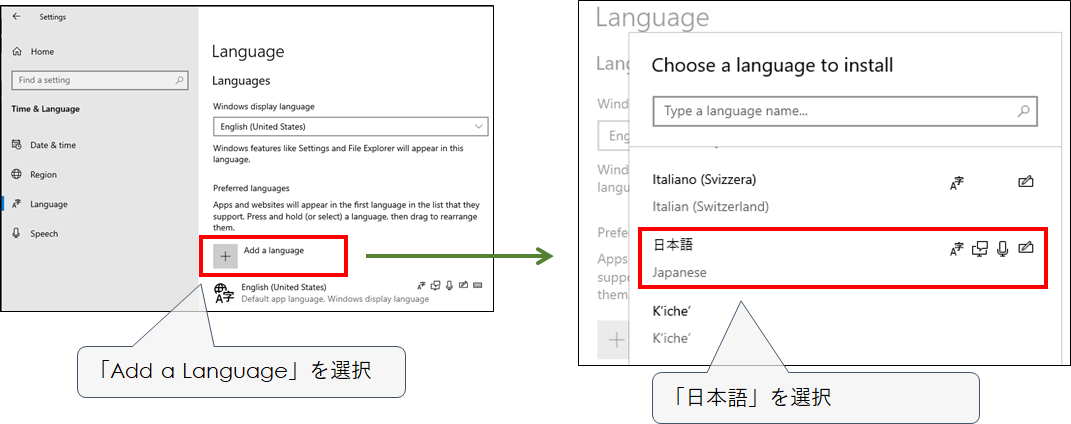

データベースへの疎通確認用ツール(pgAdmin)はWindowsサーバーのほうがインストールも簡単だったため、今回はWindows版を選びました。 私もエンジニアとしてはコマンドライン好きのため、Linux版のpsqlでも接続しましたが、今回は見やすさを優先しGUIツールのpgAdminで説明します。

図中で使用している、略語の詳細は以下の通りです。

VPC: Amazon Virtual Private Cloud

EC2: Amazon Elastic Compute Cloud

RDS: Amazon Relational Database Service

EIP: Amazon Elastic IP address

AMI: Amazon Machine Image

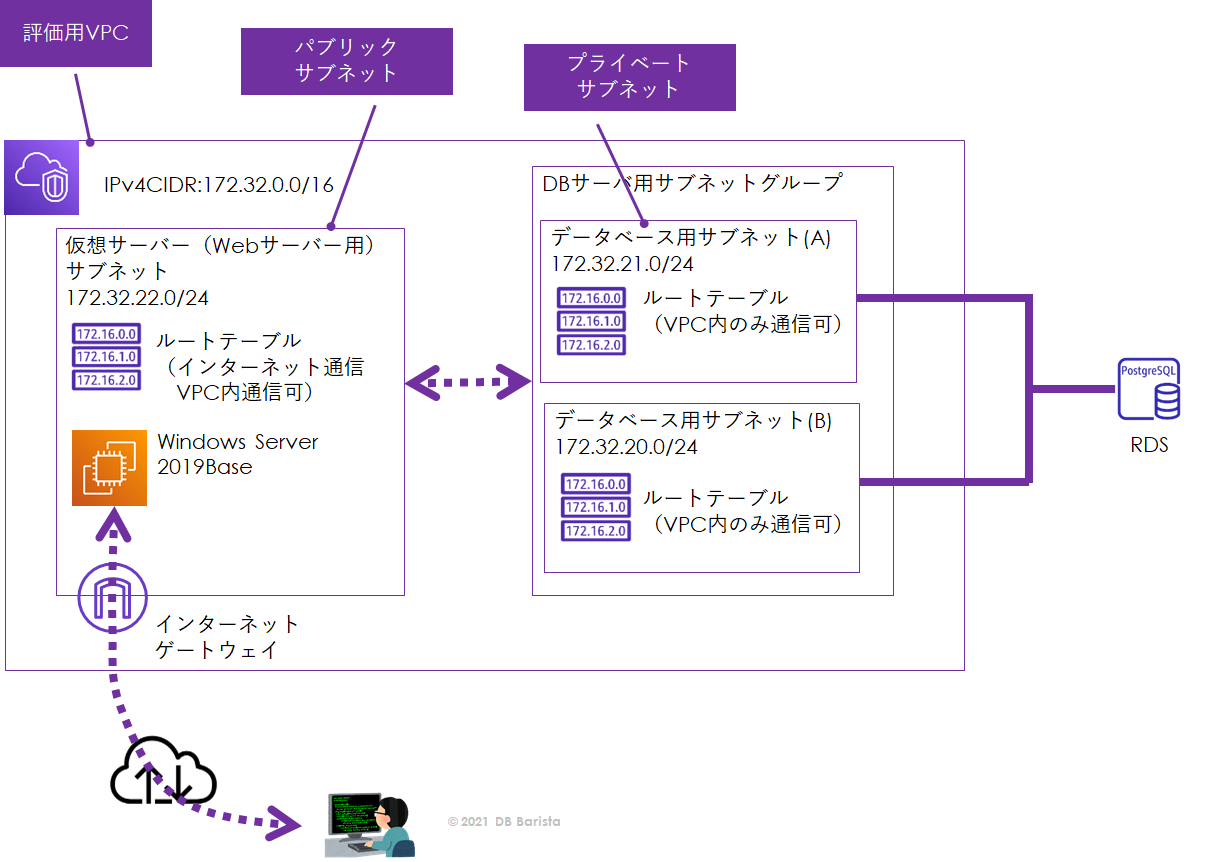

ネットワーク全体構成

Webサーバー用の仮想サーバーはインターネットからアクセスできるよう、インターネットゲートウェイをアタッチして、

ルートテーブル経路設定します。

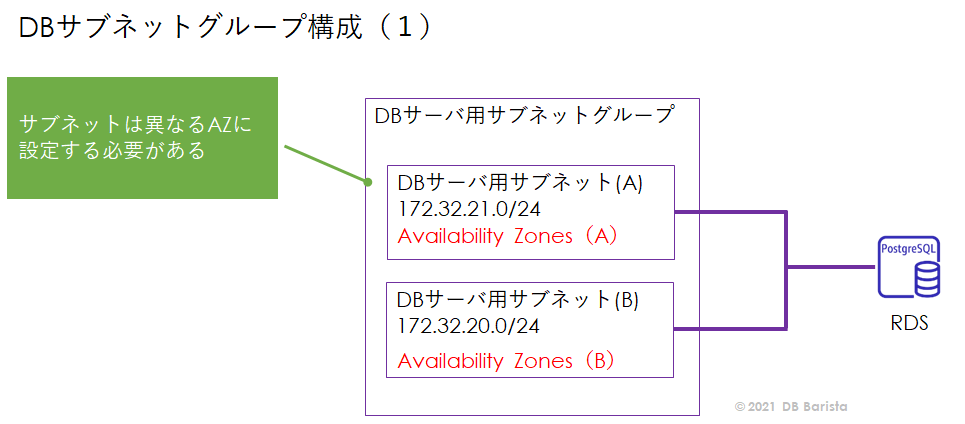

データベースはRDSを使用しエンドポイントはインターネットゲートウェイをアタッチしていないサブネットへ配置します。

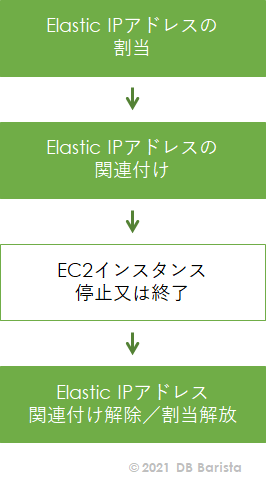

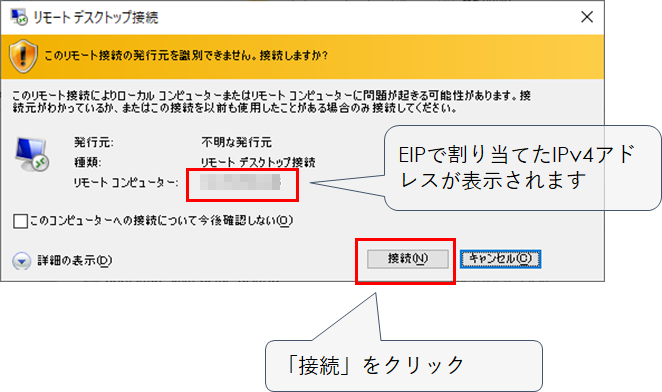

Webサーバー用のIPv4アドレスはEIPで割当・関連付けしています。EIPは単体では無料ですが、仮想サーバーを停止すると課金されますので

評価目的の場合に使用しない場合(インスタンス停止・終了中)は、関連付け解除と解放をしておきます。